Introdução

Bem-vindo de volta! A criptomoeda é uma oportunidade financeira incrível para investidores de todos os níveis, mas também é vital ter fortes medidas de segurança implementadas. Os usuários de criptomoedas são vulneráveis a perigosas ameaças online. Ao configurar sua carteira de investimentos ou se preparar para realizar transações criptográficas, você deve primeiro se familiarizar com essas ameaças. Abordamos os princípios de segurança de sua carteira criptográfica em aulas anteriores, mas há muito mais vulnerabilidades que precisam ser consideradas.

Esta lição abrangente analisará várias ameaças criptográficas comuns, incluindo as mais criativas, sofisticadas e insidiosas. Você também aprenderá medidas avançadas de segurança para prevenir e combater esses ataques maliciosos. Com essas estratégias, você tem o conhecimento necessário para manter suas contas e ativos criptográficos seguros.

Entendendo as ameaças avançadas

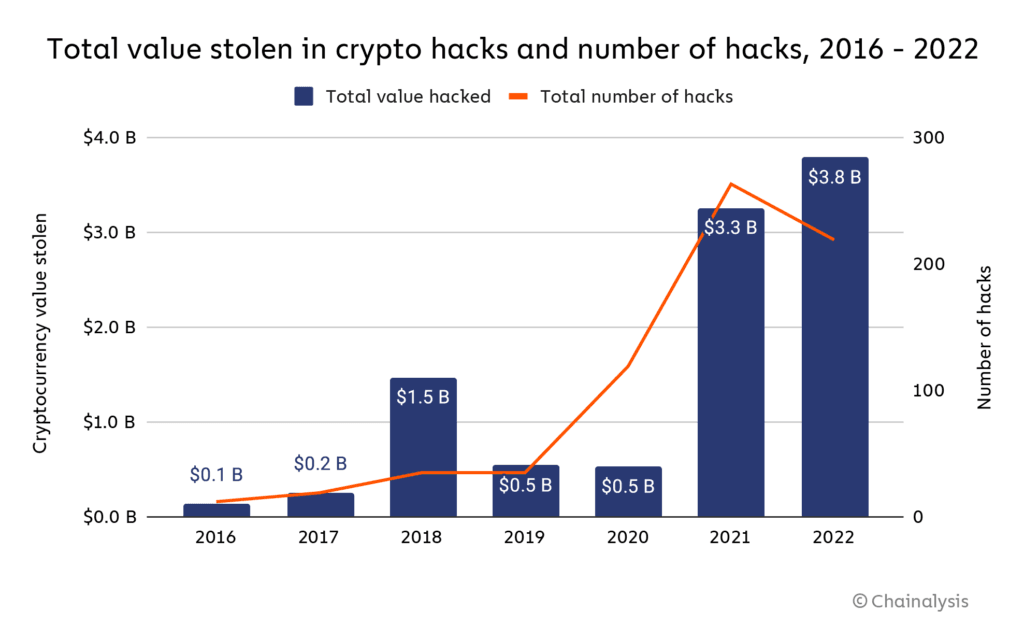

À medida que a criptomoeda se torna cada vez mais popular, as ameaças criptográficas também se tornam mais sofisticadas. Os cibercriminosos se dedicam a roubar sua criptomoeda; somente em 2023, cerca de $1,7 bilhão em criptografia foi roubado. A grande maioria dos roubos (95%) ocorreu por meio de ataques de hackers. Em 2022, o número foi ainda maior — com $3,8 bilhões roubado por meio de hackers.

É crucial permanecer hipervigilante em relação a possíveis violações e vulnerabilidades de segurança. Isso é especialmente pertinente devido à natureza da criptografia. Como as transações criptográficas não são rastreáveis e seus sistemas são descentralizados, é muito mais difícil recuperar fundos. Os cibercriminosos buscam violações de carteiras e vulnerabilidades do sistema e até usam a manipulação para obter acesso aos fundos dos usuários. Para combater esses ataques, os usuários devem adotar uma abordagem multifacetada.

- Fortes medidas de segurança: Os investidores em criptomoedas podem usar medidas avançadas de segurança, como criptografia, autenticação de dois fatores e auditorias de segurança.

- Educação: Os usuários precisam se manter atualizados e cientes das ameaças comuns, das melhores práticas e das notícias recentes.

- Compartilhando: Freqüentemente, os hackers atacam vários usuários da mesma criptomoeda simultaneamente. Ao manter contato com sua comunidade de criptomoedas e compartilhar experiências, os usuários podem garantir que estejam vigilantes e proativos contra ameaças.

A anatomia de um ataque

Para ilustrar exatamente como os hackers e as violações de segurança ocorrem, vamos fazer uma análise aprofundada delasA anatomia de um ataque de criptomoeda. Embora muitos conheçam os maiores ataques cibernéticos contra grandes organizações de criptomoedas, uma ameaça à segurança para comerciantes individuais parece diferente.

Um ótimo exemplo está em uma história compartilhada por Raman Shalupau, entusiasta da criptografia e fundadora da Lista de empregos em criptografia. Em 2020, Shalupau configurou o novíssimo Macbook Pro que ele havia comprado um dia antes. Na manhã seguinte à configuração, ele recebeu uma mensagem - alguém novo havia feito login em sua conta do Telegram.

Em seguida, ele recebeu um e-mail informando que alguém havia feito login em sua conta do Yahoo e alterado a senha. Logo depois disso, o hacker entrou em sua conta do Gmail e sincronizou o Chrome com ela. Minutos depois, o hacker também entrou em sua conta da Apple. Então, o hacker atingiu seu objetivo final: as carteiras criptográficas de Shalupau. Ele viu o hacker assumir o controle $3.000 em ETH, WBTC, UNIs e outros ativos digitais.

Como isso aconteceu e o que deu errado?

Tudo isso aconteceu em apenas algumas horas! Se Shalupau estivesse longe de seus dispositivos naquela manhã, ele nem teria percebido a invasão. Então, como exatamente o hacker conseguiu suas informações de login? Como eles contornaram seu 2FA?

1. Ele investigou, percebendo rapidamente que algumas de suas antigas carteiras criptográficas estavam armazenadas em iCloud.

2. Algumas das chaves privadas foram salvas como notas protegidas por senha no Apple Notes.

3. Algumas senhas foram armazenadas e outras como arquivos individuais.

É possível que ladrões tenham invadido as carteiras de Shalupau, usando senhas exportadas de seu Google Chrome enquanto o novo Macbook de Shalupau estava no modo de hibernação.

Esses hackers buscaram uma vulnerabilidade específica: atacar no exato momento em que Shalupau configurou seu novo dispositivo. Embora Shalupau tivesse o 2FA configurado para sua conta Apple, esses hackers ainda podiam contorná-lo. As principais conclusões? Nunca armazene suas informações criptográficas privadas em uma conta on-line vulnerável a hackers e sempre tenha a 2FA configurada em todas as contas.

Outros golpes criptográficos para assistir

Bombas e despejos: Esse golpe geralmente é executado por uma equipe de pessoas, que comercializará uma nova criptografia “promissora”. Depois de prometer grandes resultados e gerar um burburinho, eles aumentam artificialmente o valor da criptomoeda para fazer com que as pessoas invistam. Eles então venderão pelo preço máximo e abandonarão a moeda digital, causando enormes perdas aos outros investidores.

ICOs falsos: Os golpistas geralmente promovem ofertas iniciais de moedas falsas, que é quando os fundos são coletados para fazer um projeto de criptografia decolar. Eles chegarão ao ponto de criar sites profissionais, planos oficiais e até mesmo documentos técnicos para convencer os investidores.

Carteiras falsas: O download de software de carteira é comum entre investidores em criptomoedas, mas os golpistas podem usar isso como uma ferramenta. Eles podem incluir software real, de outra forma legítimo, com um código que redireciona suas transações. No caso de você enviar ou receber criptomoedas, os fundos serão enviados para a carteira do atacante.

Construindo defesas de fortalezas

Os castelos são construídos com fortes defesas para manter o inimigo afastado - fossos, paredes enormes e torres de observação. Pense em seus ativos de criptomoeda como o tesouro dentro do seu castelo; fortalecido com muitas medidas de segurança. Você precisa manter cada parte do seu castelo forte, incluindo sua (s) carteira (s) criptográfica (s), conta (s) de plataforma de câmbio, cada um de seus dispositivos e todas as contas ou plataformas on-line relacionadas. Isso inclui seu e-mail, navegador e até contas de redes sociais/mensagens.

O primeiro passo para construir sua fortaleza é se familiarizar com possíveis ameaças, o que você está fazendo agora! Uma vez que você sabe O quê você está lutando, você pode descobrir como. Aqui estão algumas das melhores dicas práticas que você pode implementar agora para se manter seguro:

- Verifique de forma independente todas as informações criptográficas que você encontrar. Siga apenas fontes confiáveis, como organizações criptográficas regulamentadas e confiáveis.

- Use software e plataformas verificados. Verifique se você está no URL, aplicativo ou página oficial deles. Nunca baixe software de uma fonte não oficial.

- Ativar 2FA (autenticação fatorial) em todas as contas.

- Armazene suas informações, como chaves privadas e frases iniciais, em fontes off-line (armazenamento refrigerado), ou apenas plataformas on-line confiáveis com fortes medidas de segurança.

- Anonimize suas transações. Embora a criptomoeda já esteja descentralizada e não esteja conectada à sua identidade, há várias etapas que você pode seguir para manter o anonimato. Uma delas é misturar serviços - combine suas transações em várias bolsas e carteiras. Outra é usar VPNs para manter seu IP oculto e proteger sua conexão com a Internet.

Bandeiras vermelhas que você precisa aprender

Se você detectar algum desses cenários, eles são sinais de alerta e devem alertá-lo sobre uma situação fraudulenta.

- Promessas irrealistas e equipes anônimas: Os golpes geralmente prometem grandes resultados e grandes lucros com poucos dados factuais para apoiá-los. Se parecer bom demais para ser verdade, mergulhe fundo para descobrir o porquê. Muitos golpes não são transparentes sobre sua equipe, tecnologia ou processos. Faça essas perguntas para descobrir sua legitimidade.

- Pressão para agir: Se alguém está pressionando você a agir rapidamente, é suspeito. Mesmo que seus fundos estivessem em risco, você teria tempo suficiente para pesquisar o problema adequadamente e entrar em contato com o suporte para obter ajuda.

- Ofertas não solicitadas: Os cibercriminosos costumam promover seus golpes nas redes sociais ou por meio de sites e até mesmo entrar em contato diretamente com as pessoas. Se você receber ofertas não solicitadas de um grupo ou indivíduo não oficial, fique atento.

- Organizações não regulamentadas: Os golpes operam em plataformas não regulamentadas e não monitoradas ou em regiões com menos proteções impostas pelo governo. As organizações criptográficas reais são transparentes sobre qual estrutura regulatória elas têm em vigor.

As táticas do “engenheiro anti-social”

A engenharia social é uma tática que muitos cibercriminosos usam para obter acesso às suas contas. Ele descreve como os hackers usam o comportamento, as emoções e as crenças das pessoas contra elas. Vamos desconstruir os golpes de engenharia social mais comuns e os métodos práticos que você pode usar para evitá-los.

Isca: Os ataques de isca tiram proveito da ganância ou curiosidade de uma pessoa. Um exemplo muito popular é a promessa de riqueza, como e-mails que dizem que você ganhou uma recompensa gratuita. No mundo da criptografia, esses golpes podem indicar que você está qualificado para receber criptomoedas gratuitas com um hiperlink ou arquivo anexado. Depois de clicar nesse anexo infectado, o malware é instalado no seu dispositivo.

Phishing: Os golpes de phishing geralmente têm como alvo seu medo (ou confiança). Muitos phishers se apresentam como uma empresa confiável, como a plataforma de negociação de criptomoedas que você usa. Eles podem enviar uma mensagem dizendo que sua conta está comprometida, solicitando que você redefina sua senha. Depois de inserir suas informações em seu site falso, eles as usarão para atacar suas contas.

Assustador: Esse golpe também explora o medo, geralmente com uma falsa ameaça de que sua conta ou dispositivo esteja comprometido. Eles tentarão fazer com que você instale o software ou clique em um botão para “corrigir” o problema, alegando que haverá consequências terríveis se você não o fizer.

Chantagem: Esse golpe explora as informações confidenciais de uma pessoa. Pode incluir o golpista se passando por outra pessoa para obter fotos comprometedoras ou outros dados pessoais. Se a vítima não enviar fundos, ela ameaça enviar esses materiais aos familiares, empregadores e outros da vítima. Mesmo que isso seja assustador, é melhor não se envolver com o chantagista nem enviar criptomoedas para ele. Em vez disso, documente todas as ameaças, não responda, verifique a segurança de todas as suas contas e informações pessoais e envolva as autoridades.

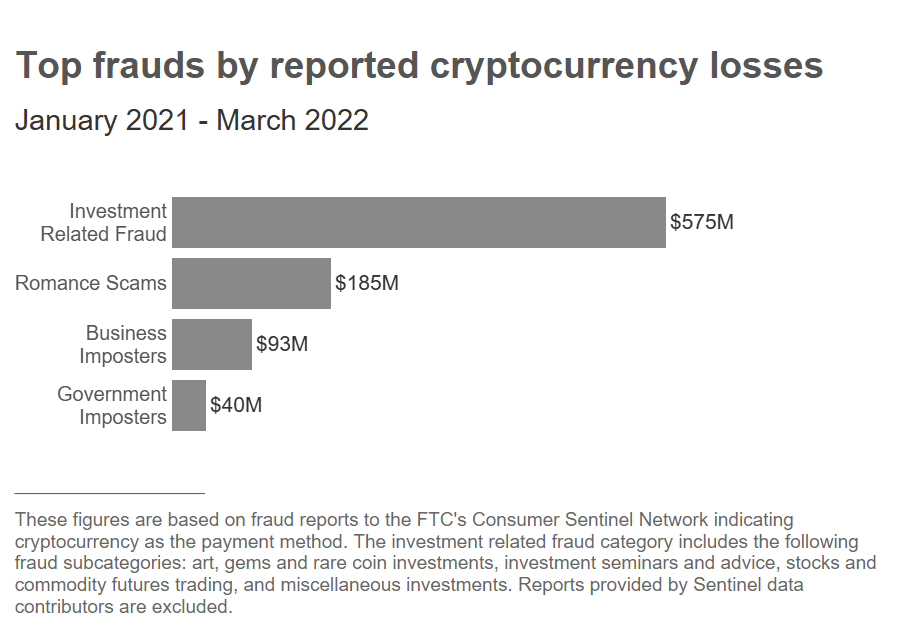

Pretexto: Esse ataque é especialmente malicioso; estabelece algum tipo de relação de confiança para explorar as informações de uma pessoa. Eles podem se passar por um potencial empregador, conselheiro ou funcionário e solicitar dados pessoais para “verificar” sua identidade. Outro golpe comum de pretexto é fingir ter um relacionamento romântico com a vítima. O golpista geralmente finge ser outra pessoa para criar uma conexão forte e, em seguida, cria uma falsa emergência e solicita seus fundos criptográficos.

Fique vigilante (por toda a vida)

Manter-se protegido contra essas ameaças à segurança é uma jornada contínua! Mesmo depois de configurar suas medidas de proteção de privacidade, é crucial manter-se atento às ameaças em evolução. Pesquise novas técnicas de fraude e hacking, mantenha-se atualizado sobre as experiências de outras pessoas e audite regularmente a segurança de suas contas. Para ficar atento, você pode avaliar rotineiramente uma lista de verificação de segurança abrangente para garantir que está seguindo as melhores práticas. As dicas que oferecemos acima são um ótimo recurso, mas você também pode conferir esta lista de verificação pela Chainsec. Os investidores em criptomoedas também devem pesquisar as melhores ferramentas de segurança e proteção para suas estratégias financeiras; Hacken e Echidna são apenas dois exemplos!

Curso 2.3: Conclusão

A terra das criptomoedas está repleta de oportunidades incríveis de lucro financeiro e inovação tecnológica, mas também é perigosa. Quando o risco e a recompensa são altos, os investidores precisam colocar a segurança acima de tudo.

Seu compromisso de proteger seus ativos e contas funcionará como sua maior arma contra criminosos cibernéticos. Exploramos os vários tipos de fraudes e vulnerabilidades de segurança comuns, até mesmo analisando um exemplo real de ataque. Por meio deste guia, explicamos exatamente como você pode se tornar um investidor criptográfico vigilante e configurar defesas de segurança poderosas.

Relacionado Artigos

Navegando pelo labirinto: tópicos avançados em segurança de criptomoedas: Curso 2.4

Curso 2.2 de gerenciamento seguro de carteiras criptográficas para iniciantes